👨🏫 ในรูปได้ยกตัวอย่าง ช่องโหว่ของการเขียนโปรแกรม

ที่เปิดโอกาสให้ผู้ประสงค์ร้ายสามารถโจมตีด้วยวิธี

Command Injection

.

ช่องโหว่นี้เกิดจากในหลายๆ ภาษาโปรแกรมมิ่ง

ได้อนุญาติให้เรียกคำสั่งของระบบปฏิบัติการได้โดยตรง

ซึ่งสุ่มเสี่ยงให้ผู้โจมตีฉวยโอกาสนี้ฉีดคำสั่งเข้าไปในโค้ด

ด้วยการต่อท้ายด้วยข้อความ &&

จึงทำให้แทรกคำสั่งอันตรายเข้าไปได้ เช่น

:

del /F * บน window

หรือ rm -rf * บน linux

:

ในรูปได้ยกตัวอย่างโค้ดภาษา Java

ซึ่งทำงานบน Window

จะเห็นว่าสามารถใช้ && แล้วต่อท้ายด้วยคำสั่งอะไรก็ได้

เช่น && tasklist && dir เป็นต้น

.

แล้วถ้าโปรแกรมมันรันใน linux/Unix

ก็สามารถต่อคำสั่งเป็นลูกโซ่ด้วยข้อความ && หรือ ; ก็ได้

:

และไม่ใช่ Java ภาษาเดียว ที่มีช่องโหว่ประเภทนี้

มันเกิดได้หลายภาษา

ที่อนุญาติให้เรียกคำสั่งของระบบปฏิการโดยตรง

เช่น C#, Python, PHP และหลายๆ ภาษาที่ไม่ได้เอ่ยถึง

:

++++วิธีป้องกัน+++

🤔 ต้อง validate ข้อมูล input อย่างเข้มงวด เช่น

- กรอง input ที่เข้ามา กำหนดว่ามีอะไรได้บ้าง?

- input ที่เข้ามา ห้ามเป็นคำสั่งของระบบปฏิบัติการเด็ดขาด

- ห้ามมี && และ ; อยู่ใน input ที่เข้ามา

- เป็นต้น

.

😏 หรือจะเลี่ยงวิธีเขียนเรียกคำสั่งของระบบปฏิบัติการโดยตรง ไม่ต้องใช้ก็ย่อมได้

++++

เขียนโดย โปรแกรมเมอร์ไทย thai programmer

.

ดูตัวอย่างเพิ่มเติม

https://www.owasp.org/index.php/Command_Injection

👨 🏫 In the photo, for example, the loophole of programming.

Open doors for the evil wills to attack by the way.

Command Injection

.

This loophole is born in many programming languages.

Permission to call direct order of operating system

Who randomly risked this opportunity attacker to inject an order into code.

By ending with a text &&

It's so dangerous to insert like

:

del / F F on window

or rm-rf rf on linux

:

In the picture, for example, Java language code.

Which works on Window

Will see that I can use && and then end up with any order.

Like && tasklist && dir etc.

.

And if the program runs in linux / Unix

Can continue with chain order with text && or; either.

:

And not Java the only language has this type of loophole

It can be born in many languages.

Allowing to call direct command of the operational system.

Like C #, Python, PHP and many languages that are not mentioned.

:

++++ How to prevent +++

🤔 Must strictly validate input information like

- Input filter that comes to determine what's available?

- Input that comes to prohibit is an order of an operating system.

- Don't have && and; stay input that comes.

- etc.

.

😏 or avoid the way to write, call direct command of an operating system. No need to use it.

++++

Written by Thai programmer thai coder

.

See more previews

https://www.owasp.org/index.php/Command_InjectionTranslated

同時也有39部Youtube影片,追蹤數超過4萬的網紅吳老師教學部落格,也在其Youtube影片中提到,VBA到Python程式開發202002第5次上課(會員資料讀取前十個會員&兩欄與存為CSV檔&合併全省郵局地址&改用os的walk方法&刪除all以外檔案&將all再分割回25個檔案) 01_重點回顧與會員資料讀取 02_開啟UTF8檔案與取前十個會員 03_取兩欄與存為CSV檔 04_編碼方式...

「python dir」的推薦目錄:

- 關於python dir 在 โปรแกรมเมอร์ไทย Thai programmer Facebook 的精選貼文

- 關於python dir 在 โปรแกรมเมอร์ไทย Thai programmer Facebook 的最讚貼文

- 關於python dir 在 โปรแกรมเมอร์ไทย Thai programmer Facebook 的精選貼文

- 關於python dir 在 吳老師教學部落格 Youtube 的最讚貼文

- 關於python dir 在 吳老師教學部落格 Youtube 的最佳解答

- 關於python dir 在 吳老師教學部落格 Youtube 的精選貼文

- 關於python dir 在 dir() without built-in methods - Stack Overflow 的評價

- 關於python dir 在 openembedded/python-dir.bbclass at master - GitHub 的評價

- 關於python dir 在 #Python, Variables, type, id,dir pythonClass-1 - YouTube 的評價

python dir 在 โปรแกรมเมอร์ไทย Thai programmer Facebook 的最讚貼文

👨🏫 ในรูปได้ยกตัวอย่าง ช่องโหว่ของการเขียนโปรแกรม

ที่เปิดโอกาสให้ผู้ประสงค์ร้ายสามารถโจมตีด้วยวิธี

Command Injection

.

ช่องโหว่นี้เกิดจากในหลายๆ ภาษาโปรแกรมมิ่ง

ได้อนุญาติให้เรียกคำสั่งของระบบปฏิบัติการได้โดยตรง

ซึ่งสุ่มเสี่ยงให้ผู้โจมตีฉวยโอกาสนี้ฉีดคำสั่งเข้าไปในโค้ด

ด้วยการต่อท้ายด้วยข้อความ &&

จึงทำให้แทรกคำสั่งอันตรายเข้าไปได้ เช่น

:

del /F * บน window

หรือ rm -rf * บน linux

:

ในรูปได้ยกตัวอย่างโค้ดภาษา Java

ซึ่งทำงานบน Window

จะเห็นว่าสามารถใช้ && แล้วต่อท้ายด้วยคำสั่งอะไรก็ได้

เช่น && tasklist && dir เป็นต้น

.

แล้วถ้าโปรแกรมมันรันใน linux/Unix

ก็สามารถต่อคำสั่งเป็นลูกโซ่ด้วยข้อความ && หรือ ; ก็ได้

:

และไม่ใช่ Java ภาษาเดียว ที่มีช่องโหว่ประเภทนี้

มันเกิดได้หลายภาษา

ที่อนุญาติให้เรียกคำสั่งของระบบปฏิการโดยตรง

เช่น C#, Python, PHP และหลายๆ ภาษาที่ไม่ได้เอ่ยถึง

:

++++วิธีป้องกัน+++

🤔 ต้อง validate ข้อมูล input อย่างเข้มงวด เช่น

- กรอง input ที่เข้ามา กำหนดว่ามีอะไรได้บ้าง?

- input ที่เข้ามา ห้ามเป็นคำสั่งของระบบปฏิบัติการเด็ดขาด

- ห้ามมี && และ ; อยู่ใน input ที่เข้ามา

- เป็นต้น

.

😏 หรือจะเลี่ยงวิธีเขียนเรียกคำสั่งของระบบปฏิบัติการโดยตรง ไม่ต้องใช้ก็ย่อมได้

++++

เขียนโดย โปรแกรมเมอร์ไทย thai programmer

.

ดูตัวอย่างเพิ่มเติม

https://www.owasp.org/index.php/Command_Injection

👨 🏫 In the photo, for example, the loophole of programming.

Open doors for the evil wills to attack by the way.

Command Injection

.

This loophole is born in many programming languages.

Permission to call direct order of operating system

Who randomly risked this opportunity attacker to inject an order into code.

By ending with a text &&

It's so dangerous to insert like

:

del / F F on window

or rm-rf rf on linux

:

In the picture, for example, Java language code.

Which works on Window

Will see that I can use && and then end up with any order.

Like && tasklist && dir etc.

.

And if the program runs in linux / Unix

Can continue with chain order with text && or; either.

:

And not Java the only language has this type of loophole

It can be born in many languages.

Allowing to call direct command of the operational system.

Like C #, Python, PHP and many languages that are not mentioned.

:

++++ How to prevent +++

🤔 Must strictly validate input information like

- Input filter that comes to determine what's available?

- Input that comes to prohibit is an order of an operating system.

- Don't have && and; stay input that comes.

- etc.

.

😏 or avoid the way to write, call direct command of an operating system. No need to use it.

++++

Written by Thai programmer thai coder

.

See more previews

https://www.owasp.org/index.php/Command_InjectionTranslated

python dir 在 โปรแกรมเมอร์ไทย Thai programmer Facebook 的精選貼文

👨🏫 ในรูปได้ยกตัวอย่าง ช่องโหว่ของการเขียนโปรแกรม

ที่เปิดโอกาสให้ผู้ประสงค์ร้ายสามารถโจมตีด้วยวิธี

Command Injection

.

ช่องโหว่นี้เกิดจากในหลายๆ ภาษาโปรแกรมมิ่ง

ได้อนุญาติให้เรียกคำสั่งของระบบปฏิบัติการได้โดยตรง

ซึ่งสุ่มเสี่ยงให้ผู้โจมตีฉวยโอกาสนี้ฉีดคำสั่งเข้าไปในโค้ด

ด้วยการต่อท้ายด้วยข้อความ &&

จึงทำให้แทรกคำสั่งอันตรายเข้าไปได้ เช่น

:

del /F * บน window

หรือ rm -rf * บน linux

:

ในรูปได้ยกตัวอย่างโค้ดภาษา Java

ซึ่งทำงานบน Window

จะเห็นว่าสามารถใช้ && แล้วต่อท้ายด้วยคำสั่งอะไรก็ได้

เช่น && tasklist && dir เป็นต้น

.

แล้วถ้าโปรแกรมมันรันใน linux/Unix

ก็สามารถต่อคำสั่งเป็นลูกโซ่ด้วยข้อความ && หรือ ; ก็ได้

:

และไม่ใช่ Java ภาษาเดียว ที่มีช่องโหว่ประเภทนี้

มันเกิดได้หลายภาษา

ที่อนุญาติให้เรียกคำสั่งของระบบปฏิการโดยตรง

เช่น C#, Python, PHP และหลายๆ ภาษาที่ไม่ได้เอ่ยถึง

:

++++วิธีป้องกัน+++

🤔 ต้อง validate ข้อมูล input อย่างเข้มงวด เช่น

- กรอง input ที่เข้ามา กำหนดว่ามีอะไรได้บ้าง?

- input ที่เข้ามา ห้ามเป็นคำสั่งของระบบปฏิบัติการเด็ดขาด

- ห้ามมี && และ ; อยู่ใน input ที่เข้ามา

- เป็นต้น

.

😏 หรือจะเลี่ยงวิธีเขียนเรียกคำสั่งของระบบปฏิบัติการโดยตรง ไม่ต้องใช้ก็ย่อมได้

++++

เขียนโดย โปรแกรมเมอร์ไทย thai programmer

.

ดูตัวอย่างเพิ่มเติม

https://www.owasp.org/index.php/Command_Injection

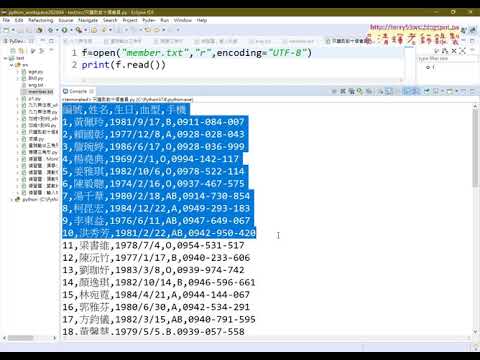

python dir 在 吳老師教學部落格 Youtube 的最讚貼文

VBA到Python程式開發202002第5次上課(會員資料讀取前十個會員&兩欄與存為CSV檔&合併全省郵局地址&改用os的walk方法&刪除all以外檔案&將all再分割回25個檔案)

01_重點回顧與會員資料讀取

02_開啟UTF8檔案與取前十個會員

03_取兩欄與存為CSV檔

04_編碼方式與合併全省郵局地址

05_用DOS的DIR指令輸出檔案清單

06_讀取清單與合併與改用os的walk方法

07_改用os的walk方法與刪除all以外檔案

08_將all再分割回25個檔案

完整教學

http://goo.gl/aQTMFS

吳老師教學論壇

http://www.tqc.idv.tw/

教學論壇(之後課程會放論壇上課學員請自行加入):

https://groups.google.com/forum/#!forum/tcfst_python_2020_4

課程簡介:入門

建置Python開發環境

基本語法與結構控制

迴圈、資料結構及函式

VBA重要函數到Python

檔案處理

資料庫處理

課程簡介:進階

網頁資料擷取與分析、Python網頁測試自動化、YouTube影片下載器

處理 Excel 試算表、處理 PDF 與 Word 文件、處理 CSV 檔和 JSON 資料

實戰:PM2.5即時監測顯示器、Email 和文字簡訊、處理影像圖片、以 GUI 自動化來控制鍵盤和滑鼠

上課用書:

參考書目

Python初學特訓班(附250分鐘影音教學/範例程式)

作者: 鄧文淵/總監製, 文淵閣工作室/編著?

出版社:碁峰? 出版日期:2016/11/29

Python程式設計入門

作者:葉難

ISBN:9789864340057

出版社:博碩文化

出版日期:2015/04/02

吳老師 109/8/26

EXCEL,VBA,Python,自強工業基金會,EXCEL,VBA,函數,程式設計,線上教學,PYTHON安裝環境

python dir 在 吳老師教學部落格 Youtube 的最佳解答

VBA到Python程式開發202002第5次上課(會員資料讀取前十個會員&兩欄與存為CSV檔&合併全省郵局地址&改用os的walk方法&刪除all以外檔案&將all再分割回25個檔案)

01_重點回顧與會員資料讀取

02_開啟UTF8檔案與取前十個會員

03_取兩欄與存為CSV檔

04_編碼方式與合併全省郵局地址

05_用DOS的DIR指令輸出檔案清單

06_讀取清單與合併與改用os的walk方法

07_改用os的walk方法與刪除all以外檔案

08_將all再分割回25個檔案

完整教學

http://goo.gl/aQTMFS

吳老師教學論壇

http://www.tqc.idv.tw/

教學論壇(之後課程會放論壇上課學員請自行加入):

https://groups.google.com/forum/#!forum/tcfst_python_2020_4

課程簡介:入門

建置Python開發環境

基本語法與結構控制

迴圈、資料結構及函式

VBA重要函數到Python

檔案處理

資料庫處理

課程簡介:進階

網頁資料擷取與分析、Python網頁測試自動化、YouTube影片下載器

處理 Excel 試算表、處理 PDF 與 Word 文件、處理 CSV 檔和 JSON 資料

實戰:PM2.5即時監測顯示器、Email 和文字簡訊、處理影像圖片、以 GUI 自動化來控制鍵盤和滑鼠

上課用書:

參考書目

Python初學特訓班(附250分鐘影音教學/範例程式)

作者: 鄧文淵/總監製, 文淵閣工作室/編著?

出版社:碁峰? 出版日期:2016/11/29

Python程式設計入門

作者:葉難

ISBN:9789864340057

出版社:博碩文化

出版日期:2015/04/02

吳老師 109/8/26

EXCEL,VBA,Python,自強工業基金會,EXCEL,VBA,函數,程式設計,線上教學,PYTHON安裝環境

python dir 在 吳老師教學部落格 Youtube 的精選貼文

VBA到Python程式開發202002第5次上課(會員資料讀取前十個會員&兩欄與存為CSV檔&合併全省郵局地址&改用os的walk方法&刪除all以外檔案&將all再分割回25個檔案)

01_重點回顧與會員資料讀取

02_開啟UTF8檔案與取前十個會員

03_取兩欄與存為CSV檔

04_編碼方式與合併全省郵局地址

05_用DOS的DIR指令輸出檔案清單

06_讀取清單與合併與改用os的walk方法

07_改用os的walk方法與刪除all以外檔案

08_將all再分割回25個檔案

完整教學

http://goo.gl/aQTMFS

吳老師教學論壇

http://www.tqc.idv.tw/

教學論壇(之後課程會放論壇上課學員請自行加入):

https://groups.google.com/forum/#!forum/tcfst_python_2020_4

課程簡介:入門

建置Python開發環境

基本語法與結構控制

迴圈、資料結構及函式

VBA重要函數到Python

檔案處理

資料庫處理

課程簡介:進階

網頁資料擷取與分析、Python網頁測試自動化、YouTube影片下載器

處理 Excel 試算表、處理 PDF 與 Word 文件、處理 CSV 檔和 JSON 資料

實戰:PM2.5即時監測顯示器、Email 和文字簡訊、處理影像圖片、以 GUI 自動化來控制鍵盤和滑鼠

上課用書:

參考書目

Python初學特訓班(附250分鐘影音教學/範例程式)

作者: 鄧文淵/總監製, 文淵閣工作室/編著?

出版社:碁峰? 出版日期:2016/11/29

Python程式設計入門

作者:葉難

ISBN:9789864340057

出版社:博碩文化

出版日期:2015/04/02

吳老師 109/8/26

EXCEL,VBA,Python,自強工業基金會,EXCEL,VBA,函數,程式設計,線上教學,PYTHON安裝環境

python dir 在 openembedded/python-dir.bbclass at master - GitHub 的推薦與評價

openembedded/classes/python-dir.bbclass ... if os.path.exists( "%s/python%s" % ( staging_incdir, majmin ) ): return "python%s" % majmin. ... <看更多>

python dir 在 dir() without built-in methods - Stack Overflow 的推薦與評價

... <看更多>

相關內容